Logy jsou klíčový nástroj pro správu a zabezpečení IT prostředí. V tomto článku vysvětlíme, co jsou to logy, jaké jsou základní typy logů, co by se mělo logovat a z jakých zdrojů logy sbírat, aby log management efektivně podporoval detekci incidentů, jejich analýzu, i dodržování shody s předpisy.

Co to jsou logy?

Logy jsou strukturované digitální záznamy o stavech a událostech, které generuje každá část IT prostředí, od operačních systémů přes aplikace až po síťové a bezpečnostní prvky. IT administrátorům umožňují logy detailně sledovat chování systémů, identifikovat odchylky od normálního provozu a včas odhalit bezpečnostní nebo provozní incidenty.

Obr. 1: Příklad toho, jak může vypadat log v původní textové podobě.

Logy jsou klíčový nástroj pro správu, dohled a zabezpečení IT prostředí. Mezi typicky sbírané logy patří například:

Systémové logy: Zajišťují přehled o chodu operačních systémů. Měly by obsahovat informace o spuštění a zastavení služeb, systémových chybách, aktualizacích a změnách konfigurace.

Aplikační logy: Poskytují podrobnosti o chování aplikací, včetně chyb, varování, úspěšných či neúspěšných pokusů o připojení a specifických aplikačních událostí.

Bezpečnostní logy: Měly by zahrnovat údaje o přihlášení a odhlášení uživatelů, pokusech o neoprávněný přístup, změnách v oprávněních, detekci malwaru nebo neobvyklých aktivitách.

Síťové logy: Sledují komunikaci mezi zařízeními v síti a mohou obsahovat informace o pokusech o narušení, změnách v nastavení firewallu nebo aktivitách VPN.

Logy z firewallů, IDS/IPS a dalších bezpečnostních zařízení: Záznamy o neúspěšných pokusech o připojení, pokusech o exploity a sledování podezřelých aktivit.

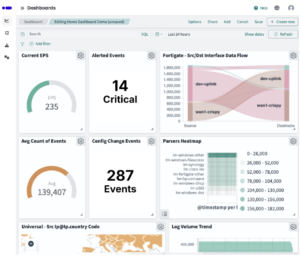

Obr. 2: Nástroje pro centralizovaný log management agregují logy z různých systémů, aplikací, infrastruktury a bezpečnostních řešení, přičemž informace z původních raw dat interpretují a zobrazují ve srozumitelné podobě. Zde dashboard zobrazující autentizační události napříč organizací. (Logmanager)

Co by se mělo logovat

Efektivní log management nestojí jen na sběru dat, ale také na výběru těch správných informací. To, co se loguje, určuje, jak rychle dokáží IT týmy reagovat na incident, odhalit chybu nebo vysledovat nežádoucí změny v systému.

Klíčové je proto zaměřit se na události, které mají reálný dopad na bezpečnost, dostupnost a správu IT prostředí.

Mezi ty nejdůležitější patří například aktivita uživatelů, změny v konfiguracích, chybové stavy či síťová komunikace. Právě tyto záznamy tvoří základ pro auditní stopu, detekci hrozeb i proaktivní údržbu systémů.

Pro lepší představu si uveďme některé konkrétní typy událostí, které by v rámci správného nastavení logování neměly chybět.

Bezpečnost a detekce hrozeb

- Přístupy uživatelů: Záznamy o tom, kdo se přihlásil a kdy, včetně IP adres, metod ověření a informací k přístupu ke konkrétním zdrojům. Důležité zejména u administrátorských nebo privilegovaných účtů.

- Neúspěšné pokusy o přihlášení: Logy informující o neúspěšných pokusech o přihlášení s časovými údaji, uživatelskými jmény a IP adresami zdroje. Důležité pro detekci útoků hrubou silou nebo zneužití přihlašovacích údajů.

- Změny oprávnění: Logy zaznamenávající události, kdy dojde ke změně uživatelských rolí nebo oprávnění, případně kdy uživatelé přejdou do režimu s vyššími právy.

- Zablokovaná spojení: Logy o zablokování provozu ze strany firewallu, WAFu nebo koncových bodů při komunikaci se známými škodlivými IP adresami nebo doménami.

- Neobvyklý přístup k datům: Sledujte pokusy o přístup k chráněným souborům, databázím nebo API – zejména mimo běžné vzorce chování.

Obr. 3: Ukázka logu informujícího o akci administrátora v MS365. IT administrátor upravil pravidla přeposílání pošty, což může naznačovat chybnou konfiguraci nebo v horším případě škodlivého insidera či kompromitovaný účet. Takové chování představuje potenciální riziko úniku dat. (Zjednodušený log záznam)

Obr. 4: Log úspěšného přihlášení k VPN. Uživatel se úspěšně připojil k VPN pomocí FortiClientu. Tyto informace jsou klíčové pro audit bezpečného vzdáleného přístupu a detekci neobvyklých lokací nebo vzorců přihlášení. (Zjednodušený log záznam)

IT operations a monitoring infrastruktury

- System health: Logy zaznamenávající stav systému, jako je využití CPU, paměti, disku a hardwarové chyby (např. selhání RAID, přehřívání).

- Stav služeb: Spuštění, zastavení, pády nebo restartování služeb a zaznamenávejte návratové kódy či chybové hlášky.

- Připojení zařízení: Logy informující o zařízeních, která se připojují nebo odpojují od sítě, včetně MAC/IP adres a událostí týkajících se DHCP.

- Výkonnostní problémy: Pomalé databázové dotazy, dlouhé odezvy nebo přetížení front v systémech pro zpracování úloh na pozadí.

- Neobvyklý síťový provoz: Zaznamenávejte spojení na neobvyklé nebo cizí IP adresy, neznámé porty či nečekané protokoly.

Obr. 5: Záznam logu ukazující, že port na Cisco switchi neočekávaně vypadl, pravděpodobně kvůli flappingu nebo poškozenému kabelu. Takový záznam pomáhá provozním IT týmům rychle identifikovat problémy na fyzické vrstvě, nestabilitu hardwaru nebo odpojená zařízení. (Zjednodušený log záznam)

IT compliance a audit

- Přístup k citlivým datům: Zaznamenávejte, kdo zobrazil, upravil nebo smazal osobní, finanční či regulovaná data.

- Porušení zásad: Zachycujte události, při kterých došlo k porušení přístupových pravidel, například přihlášení mimo pracovní dobu nebo z omezených geografických oblastí.

- Auditní stopa změn: Sledujte, kdo provedl změny v systémové konfiguraci, bezpečnostním nastavení nebo uživatelských oprávněních, a to včetně časových údajů a původních vs. nových hodnot.

- Integrita logů: Zaznamenávejte události související s pokusy o manipulaci s logy, mazáním logovacích souborů nebo selháním samotné logovací služby.

Obr. 6: Smazání souboru v MS365. Uživatel h.bauer smazal citlivý soubor ze SharePoint Online. Log zaznamenávající mazání citlivých souborů je důležitý pro prevenci úniku dat a auditování přístupů. (Zjednodušený log záznam)

Alertování pro administrátory a bezpečnostní manažery

Včasné a relevantní upozornění na podezřelou nebo neobvyklou aktivitu je zásadní pro udržení bezpečného a stabilního IT prostředí. Alertování umožňuje administrátorům i bezpečnostním manažerům reagovat okamžitě na nežádoucí události.

Správně nastavený systém alertů by měl automaticky detekovat a hlásit například pokusy o neautorizovaný přístup, změny bezpečnostních nastavení, známky malwaru nebo pokusy o únik dat.

Obr. 7: Ukázka emailového alertu upozorňujícího administrátora na Portscan, tedy nežádoucí aktivitu / hrozbu.

Automatizované alerty je vhodné nastavit pro kritické události, jako jsou:

- Pokusy o neautorizovaný přístup nebo změny v konfiguraci.

- Vyšší počet neúspěšných pokusů o přihlášení v krátkém časovém období.

- Detekce malware nebo neznámých souborů, které mohou být vykonány.

- Změny v nastavení firewallu nebo bezpečnostních pravidlech.

- Důkaz o pokusu o exfiltraci citlivých dat.

Stejně důležité jako samotná detekce je však i definování úrovní závažnosti alertů. Je proto třeba správně nastavit úrovně závažnosti alertů tak, aby administrátoři dostávali pouze relevantní notifikace a nebyli zahlceni nepravdivými nebo neeskalujícími upozorněními.

Testování a validace logování

Pravidelné testování zda jsou všechna důležitá zařízení a aplikace správně nakonfigurovaná je pro efektivitu logování klíčová. Přitom je třeba ověřovat, zda jsou shromažďované logy dostatečně podrobné, relevantní a parsované (je množné je filtrovat a vyhledávat).

Zároveň lze doporučit provádět pravidelné simulace a testy, jak by logování a alertování reagovalo v případě útoků nebo narušení.

Ochrana logů před manipulací

V rámci nastavení log management strategie je třeba zajistit, že logy jsou ukládány na bezpečná místa, aby nemohly být zneužity nebo smazány útočníky. Uložená data by měla být chráněna pomocí přístupových kontrol a pravidelných auditů.

Zdroje logů

V následujícím textu si představíme typické zdroje logů i s příklady, co je potřeba logovat. Mezi nejběžnější zdroje log dat patří:

- Operační systémy

- Aplikace

- Síťová zařízení a infrastruktura

- Bezpečnostní zařízení

- Zálohovací systémy

- IoT a průmyslová zařízení

1. Operační systémy (OS)

Windows

- Event logy: Pokusy o přístup, neúspěšné přihlášení, změny nastavení, instalace software, chybové stavy, systémové události.

- Auditní logy: Záznamy o uživatelském přístupu, změnách oprávnění a skupin.

Linux/Unix

Záleží na konkrétní distribuci nebo verzi.

- /var/log/auth.log: Přihlašování a odhlašování uživatelů, SSH přístupy, neúspěšné pokusy o přihlášení.

- /var/log/syslog: Systémové události, chyby, varování, změny v konfiguracích, stav systémových služeb.

- /var/log/messages: Chybové hlášky a systémové události.

- /var/log/secure: Bezpečnostní události, včetně pokusů o získání přístupu k systémovým zdrojům.

2. Aplikační logy

Webové servery

- Apache/Nginx

– access.log: Záznamy o HTTP požadavcích (IP adresy, URL, časy, status kódy, uživatelské agenty).

– error.log: Chyby, varování, neúspěšné požadavky, problémy s konfigurací.

Databáze

- MySQL/PostgreSQL

– error.log: Chyby připojení, problémy s SQL dotazy, varování o výkonnostních problémech.

– general.log: Záznamy všech SQL dotazů (pokud je zapnuto), což je užitečné pro audit a detekci SQL injekcí.

Mail servery

- Sendmail, Postfix

– mail.log: Přijaté a odeslané e-maily, pokusy o doručení, chyby doručení.

Aplikační logy

– Logy chyb a výjimek: Záznamy o chybách při provádění kódu, neočekávaných výjimkách, nesprávném chování aplikace.

– Auditní logy: Záznamy o přístupu k citlivým funkcím aplikace nebo citlivým datům.

3. Síťová zařízení a infrastruktura

Firewally (např. Fortigate, Cisco ASA, pfSense)

– Logy o připojení: Pokusy o připojení (úspěšné a neúspěšné), blokované a povolené porty, změny v nastavení firewallu.

– Logy o útocích: Detekce pokusů o DDoS, skenování portů, podezřelé aktivity.

Intrusion Detection/Prevention Systems (IDS/IPS)

– Snort, Suricata: Alerty na detekci útoků, okusy o zneužití zranitelností (např. SQL injection, cross-site scripting), pokusy o exploitaci.

Load balancery a reverse proxy servery

– HAProxy, F5: Logy o distribuci provozu, záznamy o směrování provozu mezi servery, výpadky serverů, latence.

4. Bezpečnostní zařízení

VPN servery

– Logy o připojení: Přihlášení a odhlášení uživatelů, neúspěšné pokusy, IP adresy, časové značky, údaje o šifrování (např. OpenVPN, Cisco AnyConnect).

Antivirové a antimalwarové systémy

– Logy o detekovaných hrozbách: Detekce virů, malwaru, neobvyklých aktivit, odstranění hrozeb.

– Logy o aktualizacích: Informace o aktuálnosti definic virů a antivirových databází.

5. Zálohovací systémy

Backup softwary (např. Veeam, Bacula):

– Logy záloh: Úspěšnost a neúspěšnost zálohování, chyby při zálohování, časové údaje o provedení záloh.

Cloudové zálohy:

– Logy o stavu záloh: Informace o synchronizaci a úspěšnosti zálohování dat v cloudu (např. Amazon S3, Google Drive).

6. Bezpečnostní incidenty a monitorování

Zranitelnosti a patch management:

– Logy o patchování: Záznamy o aplikování patchů, aktualizacích a opravách zranitelností.

Bezpečnostní incidenty:

– Logy o podezřelé aktivitě: Měly by zahrnovat záznamy o neobvyklém chování (např. více pokusů o přihlášení z různých míst), změnách práv uživatelů, změnách konfigurace, detekci malware a jiné bezpečnostní incidenty.

7. IoT a průmyslová zařízení

- IoT zařízení (kamery, senzory, systémy pro správu budov): Záznamy o připojení, změnách konfigurace, chybách a bezpečnostních událostech.

- SCADA systémy: Monitorování a logování dat o provozu průmyslových zařízení, bezpečnostních incidentech.

Centralizujte log management

Log management má v rámci interního IT firem a organizací nezastupitelné místo. Přistupovat přitom ke každému prvku infrastruktury zvlášť a prohledávat nesourodé logy vede k pomalejší reakci na události a riziku přehlédnutí souvislostí.

Díky nástrojům centralizujícím sběr, správu a analýzu logů, jako je Logmanager, získávají administrátoři lepší přehled o IT prostředí, mohou rychleji a lépe reagovat na incidenty, dodržet IT compliance požadavky, a v důsledku zlepšit správu a zabezpečení IT prostředí

Pokud se chcete o Logmanageru dozvědět více, můžete si jej bez závazků vyzkoušet ve formě virtuální appliance na 7 dnů nebo si rezervujte demo produktu s naším expertem.